Veeam backup para Office 365

Como una plataforma de Software como Servicio sólida y altamente capaz, Microsoft Office 365 adapta perfectamente a las necesidades de muchas organizaciones. Office 365 proporciona Disponibilidad de aplicaciones y tiempo de actividad para asegurar que sus usuarios nunca se vean afectados, pero un backup de Office 365 puede protegerlo contra muchas otras amenazas de seguridad.

Eliminación accidental

Si se elimina a un usuario, ya sea de forma intencional o no, esa eliminación se replica en la red junto con la eliminación de su sitio personal de SharePoint y sus datos de OneDrive.

La papelera de reciclaje nativa y las versiones de historiales incluidas en Office 365 solo pueden brindarle una protección contra la pérdida de datos de manera limitada, lo que puede convertir a una simple recuperación con un backup adecuado en un gran problema una vez que Office 365 haya eliminado los datos para siempre a través de redundancia geográfica o se agote el período de retención.

Existen dos tipos de eliminaciones en la plataforma de Office 365: la eliminación suave y la eliminación dura. Un ejemplo de eliminación suave es vaciar la carpeta de Elementos eliminados. Eso también es conocido como “Eliminado permanentemente”. En este caso, el término permanente no significa que lo sea por completo, ya que el elemento puede encontrarse en los Elementos recuperables del buzón. Una eliminación dura es cuando un elemento se etiqueta para ser borrado de la base de datos del buzón por completo. Una vez que esto ocurre, es irrecuperable, y punto.

Amenazas a la seguridad interna

La idea de una amenaza de seguridad lleva a pensar en hackers y virus. Sin embargo, las empresas experimentan amenazas desde su interior, y suelen ocurrir más veces de lo que usted cree. Las organizaciones han sido víctimas de amenazas provocadas por sus propios empleados, tanto intencional como accidentalmente.

El acceso a los archivos y contactos varía tan rápido, que resulta difícil vigilar aquellos en los que ha depositado su mayor confianza. Microsoft no tiene manera de saber la diferencia entre un usuario regular y un empleado despedido que intenta eliminar los datos críticos de la empresa antes de su partida. Además, algunos usuarios crean amenazas graves sin darse cuenta al descargar archivos infectados o filtrando accidentalmente nombres de usuarios y contraseñas a sitios que pensaban que eran confiables.

Otro ejemplo es la manipulación de la evidencia. Imaginemos a un empleado que elimina archivos o correos electrónicos incriminatorios estratégicamente, manteniéndolos fuera del alcance de los departamentos legal, de cumplimiento o de RR. HH

Amenazas a la seguridad externa

El malware y los virus, como el ransomware, han provocado daños graves a organizaciones a nivel mundial. No solo se pone en riesgo la reputación de la empresa, sino también la privacidad y seguridad de los datos internos y del cliente.

Las amenazas externas pueden introducirse sigilosamente a través de correos electrónicos o archivos adjuntos, y no siempre es suficiente con educar a los usuarios sobre el cuidado que se debe tener, especialmente cuando esos mensajes infectados parecen ser tan atractivos. Las funciones limitadas de backup/recuperación de Exchange Online no son adecuadas para manejar ataques graves. Los backups frecuentes ayudarán a asegurar que una copia por separado de sus datos no esté infectada y que pueda recuperarla rápidamente.

Requisitos legales y de cumplimiento

Algunas veces, tendremos la necesidad de recuperar correos electrónicos, archivos u otros tipos de datos en medio de una acción legal de forma inesperada. Algo que nunca pensamos que va a suceder, hasta que ocurre. Microsoft ha creado un par de redes de seguridad (Retención por juicio) pero, nuevamente, no son una solución de backup sólida capaz de mantener a su empresa libre de problemas legales. Por ejemplo, si usted elimina accidentalmente a un usuario, su buzón en retención, sitio personal en SharePoint y cuenta en OneDrive también se eliminarán.

Los requisitos legales y de cumplimiento, así como las regulaciones de acceso, varían en cada industria y país, pero las multas, penalidades y las disputas legales son tres cosas que no pueden estar en su lista de tareas pendientes.

Manejo de implementaciones de correo híbrido y migraciones a Office 365

Las organizaciones que adoptan Office 365 generalmente necesitan una ventana de tiempo para que sirva como una ventana de transición entre Exchange en las instalaciones y Office 365 Exchange Online. Algunos incluso dejan una pequeña porción de su sistema tradicional en funcionamiento para tener una mayor flexibilidad y control adicional. La implementación de estos correos híbridos es común, pero plantea desafíos adicionales de administración.

La solución adecuada de backup para Office 365 debería ser capaz de manejar las implementaciones de correo híbrido y también tratar los datos de intercambio, de forma que la ubicación original se vuelva irrele

Confusión y brechas en la política de retención

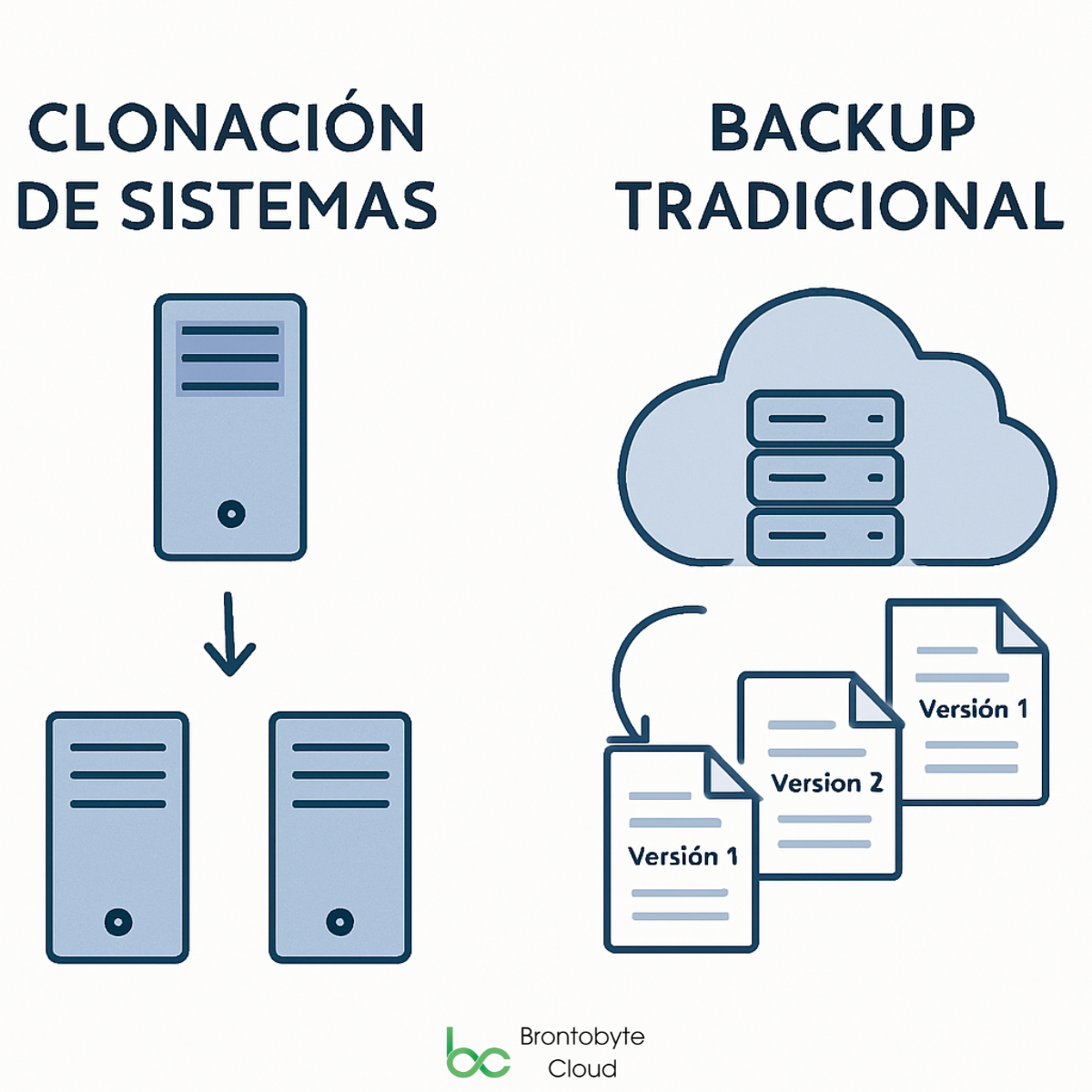

El ritmo acelerado de los negocios en la era digital lleva a una continua evolución de las políticas, incluidas las de retención, que son difíciles de seguir y mucho más de gestionar. Al igual que la eliminación suave y dura, Office 365 tiene políticas limitadas de backup y retención que solo pueden repeler ciertas situaciones de pérdida de datos, y no pretenden ser una solución de backup integral.

Otro tipo de recuperación, una restauración en un punto en el tiempo de los elementos del buzón, no está dentro del alcance de Microsoft. En caso de un problema catastrófico, una solución de backup puede proporcionar la capacidad de retroceder a un punto en el tiempo anterior a ese problema y solucionar todo.

Con una solución de backup de Office 365, no existen brechas en la política de retención o inflexibilidad en la restauración. Backups a corto plazo o archivos a largo plazo, restauraciones granulares o en un punto en el tiempo: todo está al alcance de su mano, lo que permite una recuperación de datos rápida, fácil y confiable.

Conclusión

Existen brechas de seguridad que quizá no haya podido ver antes.

Si ha tomado una decisión empresarial inteligente al implementar Microsoft Office 365, ahora deje que la solución de Veeam Office Backup junto a nuestro espacio cloud, le ofrezca acceso completo a sus datos de Office 365 y control total de los mismos para evitar riegos innecesarios de pérdida de datos.