Ciberresiliencia: El Escudo Invisible que Garantiza la Continuidad de tu Empresa IT

En un mundo donde el ransomware puede detener una empresa en cuestión de minutos y los incidentes cibernéticos ya no son una posibilidad remota sino una certeza estadística, la ciberresiliencia se convierte en la única garantía real de continuidad operativa. Pero… ¿cuán preparada está tu organización para resistir, responder y recuperarse de una crisis digital?

Empecemos por el principio:

¿Qué es la Ciberresiliencia, y por qué debería importarte (mucho)?

La ciberresiliencia no es solo un término de moda. Es la capacidad de una empresa para mantener su actividad, incluso en medio de un ataque cibernético. Esto incluye prevenir, contener, mitigar el daño y, sobre todo, recuperarse rápidamente.

Según el informe de Veeam 2024, solo el 32% de las empresas cree que podría recuperarse de un incidente menor en menos de una semana. Es decir, el 68% restante estaría paralizada o vulnerable ante cualquier interrupción. ¿Está tu empresa en ese porcentaje?

Y aunque muchas empresas tienen implementadas algunas medidas de protección. La ciberresiliencia va más allá del Firewall.

Lo que realmente hace la diferencia

Muchas compañías invierten en antivirus, firewalls o herramientas de detección de amenazas, cosa que está muy bien. Sin embargo, la ciberresiliencia va mucho más allá. Involucra:

- Anticipación proactiva de amenazas

- Respuestas coordinadas ante incidentes

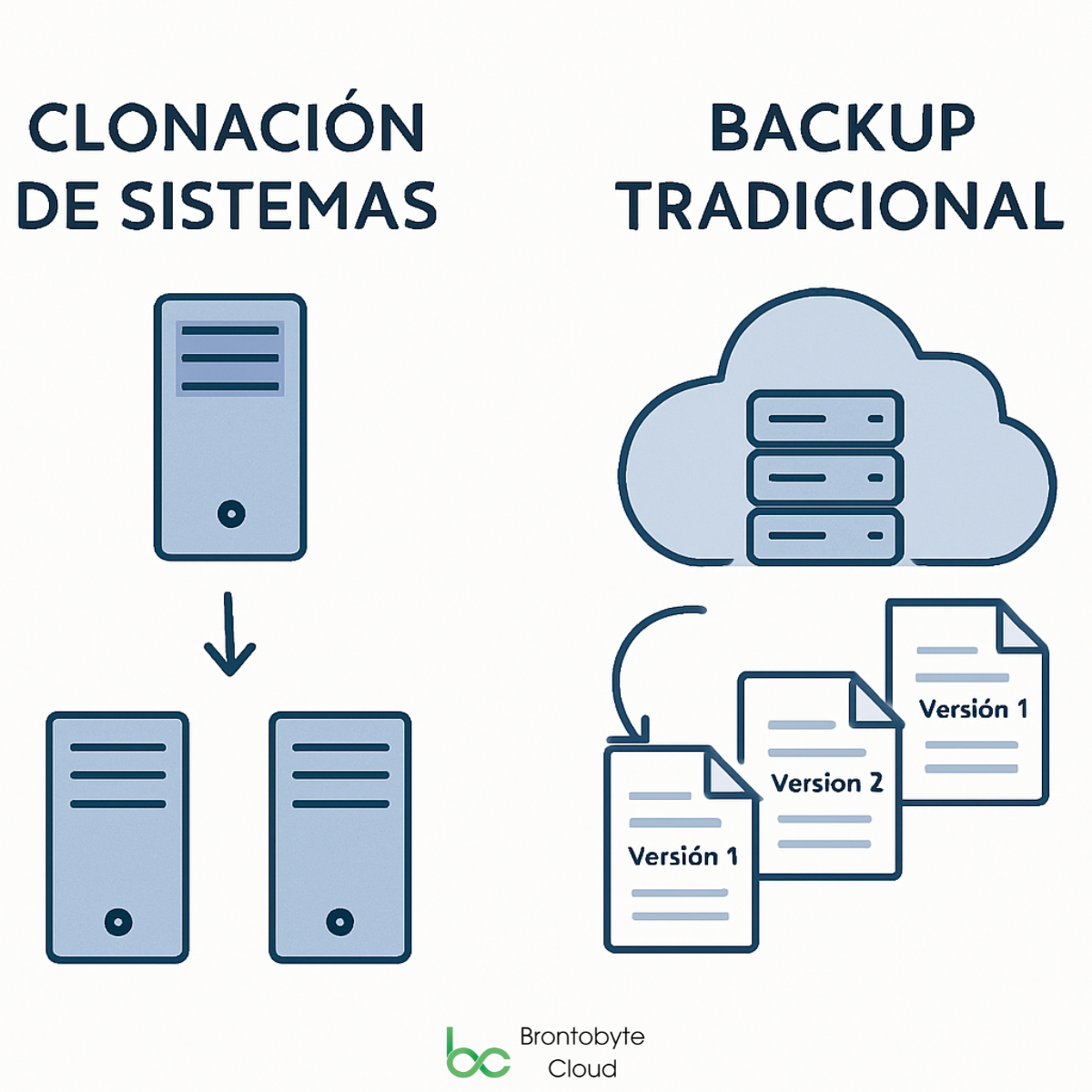

- Capacidad real de recuperación (Disaster Recovery)

- Respaldo de datos continuo y seguro

Y esto no es un lujo, es una necesidad de negocio: las pérdidas por ciberdelitos en Europa superan los 5,5 billones de euros al año.

La gran pregunta que debes hacerte es: ¿Cuánto cuesta cada minuto de inactividad en tu empresa?

Si a toda la presión que ya sufren las empresas por salir adelante, y protegerse de los ciberataques, le sumamos las normativas...

Normativas al acecho: ¿Estás preparado para el Cyber Resilience Act?

La Unión Europea está dando un paso decisivo con el Cyber Resilience Act (CRA). Este reglamento exigirá que todo producto con componentes digitales (hardware o software) cumpla con altos estándares de seguridad durante todo su ciclo de vida.

Esto afecta a fabricantes, distribuidores, desarrolladores… y sí, también a los proveedores IT.

👉 ¿Por qué importa? Porque más allá de evitar sanciones, cumplir con el CRA es una ventaja competitiva. Posiciona a tu empresa como confiable y preparada en el ecosistema digital europeo.

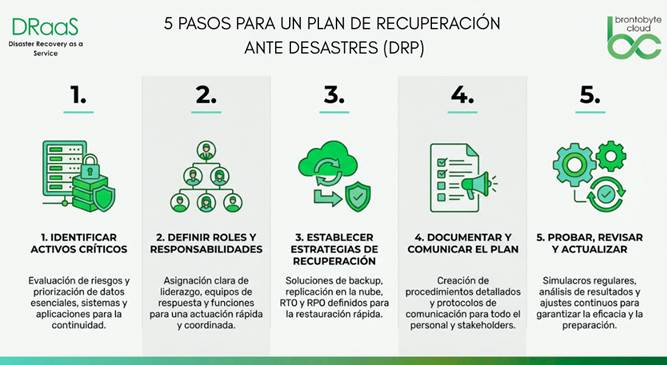

La Pieza Clave: Disaster Recovery como parte de tu Estrategia

No hay ciberresiliencia real sin un plan de Disaster Recovery bien definido. Se trata de restablecer operaciones críticas rápidamente tras un incidente, minimizando pérdidas y evitando paradas prolongadas.

El dato preocupante: según un estudio de Palo Alto Networks, el 74% de las empresas tiene planes de continuidad, pero solo el 11% cuenta con controles cibernéticos maduros.

La diferencia entre la teoría y la acción la marca la madurez tecnológica. Ahí es donde entra en juego una solución avanzada como DRaaS (Disaster Recovery as a Service).

DRaaS de Brontobyte Cloud: Resiliencia al siguiente nivel

En Brontobyte Cloud, hemos integrado lo mejor de la tecnología Veeam para ofrecerte un servicio DRaaS que va más allá de un simple respaldo.

🔐 ¿Qué obtienes con nuestra solución?

- Replicación en tiempo real de tus sistemas críticos

- Recuperación automatizada en minutos, no días

- Infraestructura en la nube robusta, flexible y segura

- Reducción drástica del downtime y del impacto financiero

- Soporte técnico experto que entiende tu entorno IT

DRaaS de Brontobyte Cloud es ideal para empresas tecnológicas, proveedores IT y MSPs que no se pueden permitir perder ni un solo dato… ni un solo minuto.

👉 ¿Sabías que en 2025 se espera un incremento del 6,6% en los presupuestos de protección de datos? No se trata de una moda, es una estrategia de supervivencia.

Ciberresiliencia no es una meta, es un camino continuo

El error más común es pensar que basta con una auditoría, una copia de seguridad o una solución puntual. La ciberresiliencia es un proceso vivo, que evoluciona con las amenazas y debe estar respaldado por:

- Cultura organizativa de seguridad

- Simulacros de recuperación periódicos

- Actualización constante de herramientas y procesos

- Alineación entre departamentos técnicos y directivos

La pregunta no es si tendrás un incidente, sino cuándo. Y cuando llegue ese momento, ¿estarás preparado para actuar sin perder el control?

La mentalidad ciberresiliente es la del zero trush.

La Resiliencia Digital no es Opcional

Vivimos en una era en la que la ciberseguridad ya no basta. Solo aquellas empresas que integran la ciberresiliencia como parte de su ADN podrán garantizar su continuidad operativa, proteger su reputación y mantenerse competitivas frente a un entorno cada vez más impredecible.

Invertir en prevención y recuperación no es un gasto, es una inversión inteligente en supervivencia.

En

Brontobyte Cloud, no solo protegemos tus datos: protegemos tu capacidad de seguir adelante, pase lo que pase.

Si quieres dejar de preguntarte “¿qué pasaría si…?” y empezar a tener un plan concreto para cuando suceda, estamos aquí para ayudarte.

🔒 Haz que tu empresa esté preparada hoy para los retos del mañana.