¿Cuáles son las estafas más comunes en internet?

Brontobyte Cloud • 10 de noviembre de 2021

La red se ha convertido en un

universo oculto para los ciberdelincuentes. Internet es uno de los lugares donde

más información podemos guardar. De esto se aprovechan los ciberdelincuentes para estafar a la población. Son muchos y distintos los

métodos utilizados por los ciberdelincuentes para intentar

piratear datos personales y cuentas bancarias, sin embargo, únicamente se consigue detener al 5% de ellos. Estos son los fraudes

más comunes que te acechan en internet.

PHISHING

El phishing consiste en recibir mensajes de correo falsos

de entidades bancarias o instituciones, donde se solicitan por distintos motivos datos personales, así como la introducción de claves y contraseñas de acceso a cuentas bancarias electrónicas. El objetivo

es conseguir la mayor cantidad posible de datos personales y bancarios con el fin de ser utilizados posteriormente de forma fraudulenta. Para ello suplantan

de manera impecable la identidad de las entidades bancarias reales

y sus correos oficiales, para de este modo confundir/engañar

a la víctima y que esta facilite los datos solicitados.

SMISHING

En la red, se utiliza esta técnica para obtener datos como en el phishing aunque en esta ocasión utilizan algunas aplicaciones de mensajería

como WhatsApp o Telegram o, incluso a través de SMS. Para ello, suelen hacerse pasar

por grandes empresas en las que confían los clientes por su reconocido prestigio.

FALSOS ALQUILERES

Los delincuentes ofertan por internet

inmuebles turísticos, temporales o prolongados, con condiciones demasiado buenas, por el precio o por el estado del mismo. Como la oferta que se realiza es demasiado buena, se solicita el dinero por adelantado

ya sea una fianza o reserva. En muchos de los casos en los que los delincuentes realizan este tipo de estafa, el piso o la vivienda que están ofertando no existe

realmente.

TIENDAS ONLINE FRAUDULENTAS

Para realizar este tipo de estafas, los delincuentes crean páginas webs fraudulentas,

donde se ofertan productos por precios inferiores a los del mercado, con la promesa de envío rápido y solicitando datos de filiación y envío de los productos. Los productos

que supuestamente envían nunca llegan

y esas páginas suelen desaparecer

una vez se han hecho con los fondos de las víctimas. Los servidores de las webs suelen estar en terceros países,

donde no llega la persecución policial o judicial.

SIM SWAPPING

Este tipo de fraude consiste en la duplicación de la tarjeta SIM

de los usuarios, mediante el uso de documentación falsa. De esta manera se permite a los ciberdelincuentes tomar el control

de un dispositivo móvil y obtener toda la información almacenada en él mismo. Para realizar este fraude

primero hay qué hacerse con los datos de la potencial víctima. Se puede hacer a través de ingeniería social, phishing, o buscando datos ya almacenados

de víctimas estafadas anteriormente. Si ya tienen los códigos de acceso a la banca online se despliega un plan para obtener el duplicado

de tarjetas SIM en establecimientos oficiales. Eso se consigue falsificando documentos de identidad

o aportando fotocopias de los mismos. De esta manera anulan la tarjeta

SIM auténtica cuando se activa la obtenida de forma ilícita. Con esta nueva tarjeta ya tienen acceso a toda la información

del usuario.

Els rumors sobre una possible incidència de seguretat a Hisenda han tornat a posar la ciberseguretat al centre de l’actualitat. Davant aquesta situació, RAC1 va contactar telefònicament amb Josep Guasch , CEO de Brontobyte Cloud i president de l’ Associació de Ciberseguretat de Catalunya (ASCICAT) , per aportar context, criteri tècnic i una visió responsable. Guasch va destacar que no totes les informacions tenen el mateix grau de certesa . En aquest cas es tractava d’un rumor encara en anàlisi, no d’un atac confirmat , i va advertir sobre el risc de generar alarma sense evidències. Durant la conversa, va explicar per què grans organismes i infraestructures crítiques són objectius habituals del cibercrim. No només pel volum de dades que gestionen, sinó també per la complexitat de les seves infraestructures, la multiplicitat de sistemes i accessos, i la dependència de proveïdors externs. Aquestes condicions poden augmentar la superfície d’atac, fins i tot quan es compleixen estrictament les normatives. Un altre punt clau va ser el valor de les dades personals. Quan els atacants disposen de dades reals , poden fer phishing i extorsions molt més creïbles , mitjançant trucades, SMS o correus electrònics que semblen legítims. Guasch va remarcar que, encara que no existeix un sistema totalment infal·lible , aplicar capes de seguretat addicionals i complir amb les normatives europees redueix significativament els riscos. També va subratllar la responsabilitat compartida: no només les grans empreses i administracions públiques, sinó també ciutadans i petites organitzacions, han d’adoptar mesures de seguretat bàsiques i conscienciar-se sobre el risc digital. La intervenció a RAC1 deixa un missatge clar: la ciberseguretat no és només una qüestió tecnològica , sinó una responsabilitat que combina normativa, tecnologia i conscienciació. En un moment de creixent complexitat digital, la informació fiable i el sentit comú són claus per protegir dades i reduir riscos. 🔹 Escolta la conversa completa a RAC1 per entendre de primera mà les explicacions de Josep Guasch sobre aquesta temàtica crítica: RAC1 · Programa No ho sé A Brontobyte Cloud , treballem cada dia amb aquesta mateixa visió: protegir dades, garantir la continuïtat del negoci i aportar criteri real davant un món digital cada cop més complex.

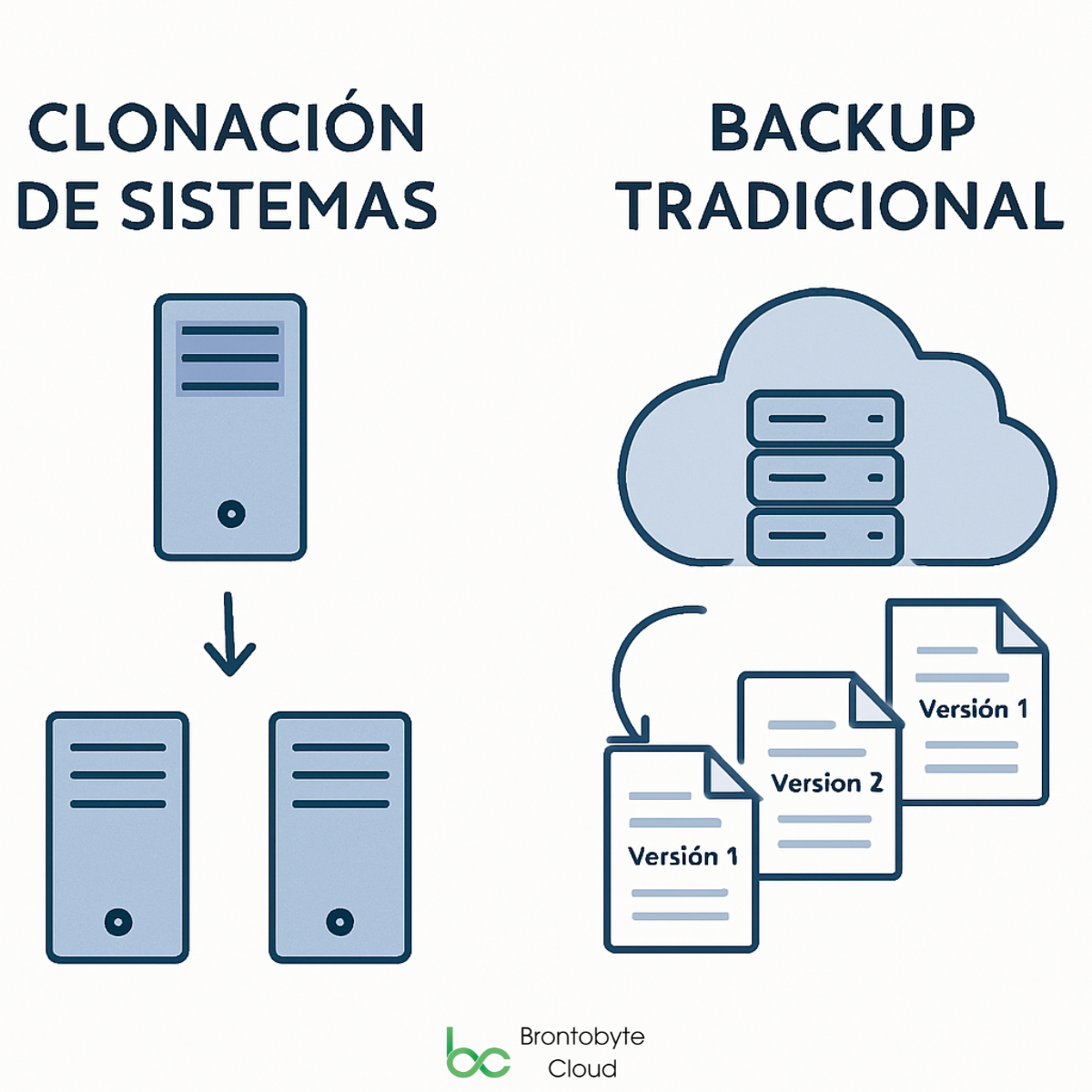

En un mundo donde los datos se han convertido en el activo más valioso de cualquier empresa, garantizar su protección es fundamental. Pero, ¿cómo podemos asegurarnos de que nuestras copias de seguridad estén realmente seguras frente a cualquier imprevisto, ya sea un error humano, un fallo técnico o incluso un ataque de malware? Aquí es donde la inmutabilidad de los backups se convierte en una herramienta clave para proteger tu información crítica. ¿Qué es un backup inmutable? Podemos imaginar un backup inmutable como un “archivo de seguridad blindado”. Una vez que se guarda, no puede ser eliminado ni modificado durante un período de tiempo definido. Esto significa que, incluso si alguien intenta borrar o encriptar tus datos, la copia inmutable permanecerá intacta. Este concepto es especialmente útil para protegerse contra amenazas modernas como ransomware o cualquier actividad maliciosa que pueda comprometer tus datos, así como para prevenir errores internos accidentales que podrían causar pérdida de información. Con Veeam Cloud Connect de Brontobyte Cloud , tus backups se almacenan en un repositorio S3 inmutable , lo que añade varias capas de protección: Inmutabilidad configurable: Puedes definir el periodo durante el cual los datos no pueden ser eliminados ni modificados. Protección contra ataques y errores internos: Tanto los ataques externos como las acciones accidentales internas no afectarán la integridad de tus datos. Georeplicación y deduplicación: Tus backups se distribuyen de manera geográfica y eficiente, optimizando el almacenamiento y garantizando disponibilidad incluso ante fallos regionales. Escalabilidad horizontal: La inmutabilidad se puede habilitar en cualquier nivel de tu repositorio, permitiendo que tus copias de seguridad crezcan sin comprometer la seguridad. En la práctica, esto significa que siempre tendrás una versión intacta y confiable de tus datos , lista para recuperarse ante cualquier eventualidad. Imagina tener un archivo que, sin importar lo que ocurra en tu infraestructura, permanece seguro y recuperable: eso es exactamente lo que proporciona la inmutabilidad. Beneficios concretos para tu empresa Adoptar un enfoque de backups inmutables no solo aumenta la seguridad, sino que también aporta tranquilidad y control: Recuperación confiable: Siempre habrá una copia segura de tus datos lista para restaurar. Cumplimiento normativo: Muchas normativas de protección de datos exigen medidas de seguridad que incluyen la integridad de los backups. Reducción de riesgos: Minimiza el impacto de incidentes como malware, borrado accidental o fallos de infraestructura. Optimización de recursos: La deduplicación geográfica y la escalabilidad permiten almacenar grandes volúmenes de datos de manera eficiente. Piensa en ello como tener un seguro que no solo protege contra imprevistos, sino que también garantiza que tu empresa pueda continuar operando sin interrupciones. Conclusión La seguridad de los datos no es un lujo: es una necesidad. Contar con backups inmutables, como los que ofrece Veeam Cloud Connect de Brontobyte Cloud, te permite garantizar que tus datos críticos estén siempre disponibles, protegidos y recuperables. Adoptar buenas prácticas de gestión y protección de backups no solo te protege de riesgos, sino que también genera confianza y tranquilidad en tu equipo y en tus clientes. Con la inmutabilidad, cada copia de seguridad se convierte en un pilar sólido de tu estrategia de protección de datos, asegurando que, pase lo que pase, tu información más valiosa siempre estará a salvo.

Durante años, hablar de antivirus en entornos empresariales era sinónimo de instalaciones complejas, servidores dedicados y múltiples herramientas difíciles de gestionar. Hoy, por suerte, la protección ha evolucionado al mismo ritmo que la infraestructura IT: más simple, más eficiente y mejor integrada. En este artículo te contamos cómo debe ser un antivirus moderno para empresas , qué aspectos conviene tener en cuenta y por qué una protección bien planteada no solo mejora la seguridad, sino también el rendimiento y la productividad del equipo. La seguridad ya no es solo “tener un antivirus” Un antivirus actual va mucho más allá de detectar virus conocidos. Las amenazas de hoy son más sofisticadas y silenciosas, por lo que la protección debe ser continua, inteligente y adaptada al entorno real de la empresa. La buena noticia es que esto ya no implica más complejidad. Al contrario: las soluciones más avanzadas apuestan por unificar funciones en una única plataforma , reduciendo costes y facilitando la gestión diaria. Es un cambio de enfoque: menos herramientas aisladas y más seguridad integrada y centralizada . Protección completa sin servidores adicionales Uno de los grandes avances en seguridad empresarial es la eliminación de servidores de seguridad independientes. Esto permite: Reducir gastos de infraestructura. Simplificar la puesta en marcha. Minimizar tareas de mantenimiento. Evitar puntos únicos de fallo. Con soluciones como Bitdefender Cloud Security , integradas en el portfolio de Brontobyte Cloud, la protección se gestiona desde una consola central multi-rol , pensada tanto para equipos técnicos como para proveedores de servicios. El resultado es una seguridad sólida, pero sin complicaciones innecesarias. Antivirus y antimalware: una base sólida y bien afinada Contar con una solución que combine antivirus y antimalware en una sola plataforma permite cubrir un espectro mucho más amplio de amenazas sin duplicar herramientas. Este enfoque ayuda a: Detectar malware conocido y desconocido. Analizar comportamientos sospechosos. Reducir el riesgo de infecciones persistentes. Mantener el sistema ligero y eficiente. En la práctica, es como tener un sistema de vigilancia que no solo reconoce intrusos conocidos, sino que también identifica comportamientos fuera de lo normal antes de que se conviertan en un problema. Cortafuegos con detección de intrusiones (IDS) La protección de los puntos finales se refuerza con un cortafuego bidireccional con detección de intrusiones, capaz de supervisar el tráfico entrante y saliente. Esto aporta una capa adicional de control: Bloquea conexiones no autorizadas. Detecta intentos de acceso sospechosos. Aumenta la visibilidad sobre lo que ocurre en cada equipo. Todo ello sin afectar al rendimiento ni interferir en el trabajo diario de los usuarios. Navegación web más segura (y más productiva) Gran parte de los incidentes de seguridad empiezan en la navegación web. Por eso, el filtrado web y el asesor de búsquedas juegan un papel clave. Esta funcionalidad permite: Bloquear páginas de phishing y sitios maliciosos. Advertir al usuario sobre enlaces no seguros. Evitar descargas potencialmente peligrosas. Además, el control de uso web y de aplicaciones ayuda a mantener el equilibrio entre seguridad y productividad, permitiendo restringir accesos cuando sea necesario sin ser intrusivos. Control de dispositivos: una amenaza silenciosa Los dispositivos USB y otros medios extraíbles siguen siendo una fuente frecuente de incidentes. El control de dispositivos permite analizar o bloquear estos elementos según las políticas de la empresa. De este modo: Se reducen riesgos de infecciones accidentales. Se mantiene el control sobre la información. Se aplican buenas prácticas sin depender del usuario final. Una medida sencilla, pero muy eficaz. Seguridad del correo electrónico sin herramientas adicionales El correo sigue siendo uno de los vectores de ataque más utilizados. Por eso, la seguridad de Microsoft Exchange integrada en la misma consola es una gran ventaja. Incluye: Antivirus y antimalware con análisis de comportamiento. Protección antiphishing. Filtrado de contenidos y adjuntos. Antispam con altas tasas de detección contrastadas. Todo gestionado desde un único panel, junto con la protección de los endpoints. Una sola consola, cualquier entorno Ya sea en instalaciones locales, entornos virtuales o en la nube (incluyendo AWS), la gestión se realiza desde una única consola centralizada, compatible con Windows, Mac y Linux. Esto facilita enormemente: La administración diaria. La visibilidad del estado de seguridad. La escalabilidad a medida que crece la empresa. Licenciamiento flexible y control del gasto Otro aspecto clave es el modelo de licenciamiento. La facturación mensual por uso real permite pagar solo por los puntos finales o buzones activos cada mes, ayudando a gestionar mejor el presupuesto y el flujo de caja. Para quienes lo prefieren, también existe la opción de licencia anual, manteniendo siempre la flexibilidad como prioridad. Seguridad que acompaña el crecimiento de tu empresa Una buena solución antivirus no debería generar fricción, sino acompañar el crecimiento del negocio de forma natural. Cuando la seguridad es sencilla de gestionar, bien integrada y flexible, deja de ser una preocupación constante y se convierte en un apoyo real para el equipo IT. En Brontobyte Cloud apostamos por soluciones contrastadas, bien diseñadas y pensadas para entornos profesionales. Nuestro objetivo es claro: ofrecer protección sólida, gestión sencilla y tranquilidad , para que puedas centrarte en lo importante, con la confianza de que tu infraestructura está bien protegida.

La confianza se ha convertido en uno de los activos más valiosos para cualquier organización. Clientes, partners y organismos públicos no solo esperan que los servicios tecnológicos funcionen, sino que estén respaldados por criterios claros de seguridad, calidad y buena gobernanza . En este contexto, las certificaciones y auditorías ISO —junto con marcos como ENS o NIS2— juegan un papel esencial para construir entornos digitales fiables, estables y preparados para el futuro. Más allá del cumplimiento: certificarse es ordenar, proteger y mejorar A menudo se asocia una certificación ISO únicamente con un requisito formal o una auditoría puntual. Sin embargo, su verdadero valor va mucho más allá. Implantar un estándar como ISO 27001 implica definir cómo se gestiona la seguridad de la información en el día a día: quién toma decisiones, cómo se identifican los riesgos, qué medidas se aplican y cómo se revisan de forma continua. Podríamos compararlo con el mantenimiento de un edificio: no basta con construirlo bien, es necesario revisar periódicamente su estructura, instalaciones y sistemas de protección para garantizar que siga siendo seguro con el paso del tiempo. Auditorías: una herramienta de mejora continua, no un examen Las auditorías, internas o externas, no deberían entenderse como un momento de tensión, sino como una oportunidad para validar que el sistema funciona y detectar áreas de mejora antes de que se conviertan en problemas reales. Un proceso de auditoría bien preparado permite: Verificar que las políticas y procedimientos se aplican correctamente. Confirmar que los controles técnicos y organizativos son adecuados. Alinear la seguridad con los objetivos reales del negocio. Demostrar cumplimiento ante clientes, auditores y reguladores. La clave está en llegar a la auditoría con un sistema vivo, integrado en la operativa diaria, y no como una documentación creada únicamente para “pasar la revisión”. Normativas clave: ISO 27001, ENS y NIS2 ISO 27001 Es el estándar internacional de referencia para implantar y mantener un Sistema de Gestión de Seguridad de la Información (SGSI) . Proporciona un marco estructurado para identificar riesgos, aplicar controles y mejorar de forma continua la protección de la información. ENS (Esquema Nacional de Seguridad) Obligatorio en el ámbito público español y para muchas empresas proveedoras de servicios tecnológicos, el ENS establece medidas claras para garantizar la seguridad de los sistemas, los datos y los servicios prestados a las administraciones. NIS2 La nueva directiva europea eleva el nivel de exigencia en ciberresiliencia, gobernanza y gestión de incidentes para sectores esenciales e importantes. Introduce un enfoque más estratégico, donde la dirección asume un papel activo en la seguridad y la continuidad del negocio. Aunque cada normativa tiene su propio alcance, todas comparten un objetivo común: reducir riesgos, mejorar la capacidad de respuesta y reforzar la confianza . El valor de un enfoque estructurado y acompañado Abordar estas normativas sin una metodología clara suele generar sobrecarga documental, confusión y sensación de complejidad innecesaria. Un enfoque estructurado permite avanzar paso a paso: Diagnóstico inicial y análisis de brechas Comprender la situación real de la organización frente a la norma: qué está bien, qué falta y qué se puede mejorar. Definición de un plan de acción realista Priorizar medidas en función del riesgo y de los recursos disponibles, evitando implantar controles que no aportan valor. Implantación de políticas, procedimientos y controles Integrar la seguridad en los procesos existentes, tanto a nivel técnico como organizativo. Gobernanza y roles claros Establecer responsabilidades, flujos de trabajo y mecanismos de supervisión que aseguren la estabilidad del sistema. Preparación para auditorías y revisiones Mantener evidencias actualizadas, realizar auditorías internas y revisar periódicamente el sistema. Formación y concienciación La seguridad no es solo tecnología: las personas y la cultura corporativa son un pilar fundamental. Este enfoque convierte el cumplimiento normativo en una herramienta de madurez y mejora continua , no en una carga administrativa. Seguridad con sentido práctico Una buena práctica en consultoría de seguridad consiste en aplicar solo las medidas necesarias, adaptadas al contexto real de cada organización. No se trata de implantar más controles, sino de implantar los adecuados. Cuando la seguridad se integra de forma coherente: Se reducen los riesgos de incidentes y sanciones. Se mejora la continuidad del negocio y la resiliencia. Se optimizan procesos internos. Se refuerza la confianza de clientes, proveedores y organismos públicos. La experiencia demuestra que los sistemas más eficaces son aquellos que se entienden, se utilizan y se revisan de forma constante. Confianza certificada para un futuro digital sólido Las certificaciones y auditorías ISO no son un fin en sí mismas, sino un camino hacia entornos digitales más seguros, ordenados y confiables. Apostar por estándares reconocidos internacionalmente es apostar por la transparencia, la calidad y la mejora continua. En Brontobyte Cloud entendemos la seguridad como un proceso vivo, basado en el acompañamiento experto, la claridad metodológica y la aplicación práctica de la normativa. Porque mejorar es cambiar, y evolucionar hacia la excelencia es cambiar con criterio, conocimiento y una visión a largo plazo. Construir un futuro digital seguro no requiere alarmismo, sino decisiones bien fundamentadas, buenas prácticas y una estrategia sólida . Ese es el verdadero valor de la seguridad bien hecha.

Los datos de las empresas son su activo más valioso. Desde correos electrónicos hasta documentos compartidos, calendarios y contactos, mantenerlos seguros y accesibles es fundamental . Contar con un sistema de backup confiable no es solo una buena práctica: es una decisión estratégica que protege tu negocio frente a cualquier eventualidad. Brontobyte Cloud Backup para Microsoft Office 365 con Veeam ofrece precisamente eso: una solución as-a-service que garantiza seguridad, recuperación rápida y tranquilidad total para los datos de Office 365. Gracias a nuestra tecnología, tus datos se copian automáticamente cada día en nuestra nube , asegurando protección continua y sin complicaciones. Protección completa para todos los escenarios de riesgo La seguridad de tus datos requiere estar preparado para múltiples situaciones. Con Brontobyte Cloud , tu información de Microsoft Office 365 está protegida frente a: Amenazas de seguridad interna : Incluso si una cuenta de usuario se desactiva, los datos permanecen protegidos y seguros, reduciendo riesgos por errores humanos o acciones malintencionadas. Eliminación accidental de datos : nuestros backups automáticos diarios de correos, calendarios y contactos aseguran que nunca pierdas información importante. Requisitos legales y de cumplimiento : facilita la retención de datos necesarios para auditorías o requerimientos legales. Amenazas externas : Protege tu entorno de Office 365 frente a malware, ransomware y otros ataques avanzados a través del correo electrónico. Recuperación y restauración flexibles En situaciones de pérdida de información, la rapidez y facilidad para restaurar los datos es clave. Con Brontobyte Cloud y Veeam: Accede a copias de seguridad de Exchange Online, SharePoint Online y OneDrive para la empresa . Realiza backups según la frecuencia que necesites: semanal, diaria o incluso cada cinco minutos. Los datos se almacenan en su formato nativo de Microsoft , basado en la base de datos Extensible Storage Engine (ESE), garantizando compatibilidad y fiabilidad. Disfruta de múltiples opciones de recuperación , desde restauraciones individuales hasta recuperación masiva, adaptadas a cualquier situción. Almacenamiento ilimitado y retención sin restricciones Una de las ventajas clave de Brontobyte Cloud Backup es que no hay limitaciones de almacenamiento ni de retención. Además, nuestra infraestructura en el Data Center Tier III de Madrid asegura un 100% de tiempo de disponibilidad, para que tus datos estén accesibles siempre que los necesites. Nuestro modelo es transparente y sin costes ocultos : Almacenamiento Cloud: ilimitado Sin tarifas de instalación , ancho de banda ni limitaciones de retención Contratos flexibles: mes a mes, 1, 2 o 3 años Atención al cliente experta incluida Atención y soporte personalizado En Brontobyte Cloud, acompañamos a nuestros partners en todo momento: Asistencia en gestiones comerciales y técnicas habituales Atención directa de nuestros técnicos en situaciones críticas Soluciones adaptadas a las necesidades de cada cliente, para garantizar el mejor servicio posible Conozca Brontobyte Cloud en acción Nada genera más confianza que ver la solución funcionando en vivo. Por eso, ofrecemos demos y webinars personalizados, donde podrás: Explorar la interfaz de nuestras consolas Probar un entorno de backup gratuito durante 15 días Resolver dudas técnicas y comerciales sin compromiso ¡Organiza tu webinar en el día y hora que prefieras y descubre cómo proteger tus datos de Office 365 con total tranquilidad! Con Brontobyte Cloud Backup para Microsoft Office 365 con Veeam , tu empresa disfruta de protección completa, recuperación flexible y soporte experto , garantizando que tus datos estén seguros y disponibles. Una solución confiable, profesional y sin complicaciones, diseñada para dar tranquilidad y confianza a nuestros partners.