De la teoría a la práctica: cómo aplicar 3-2-1 en entornos híbridos

La estrategia esencial para proteger los datos críticos de tu empresa

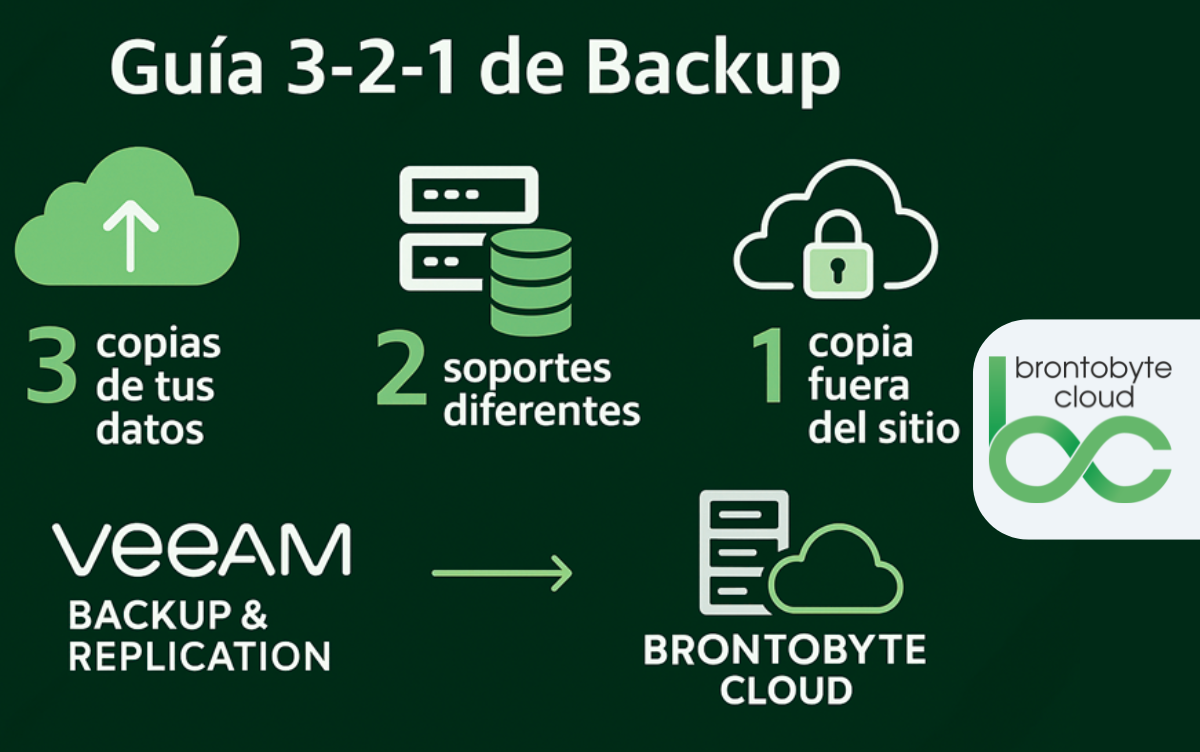

En ciberseguridad hay pocas recomendaciones tan repetidas —y tan vigentes— como la regla de backup 3-2-1. Analistas, fabricantes y organismos de referencia la incluyen desde hace más de una década en sus guías de buenas prácticas porque aborda un problema universal: cómo asegurar que la información crítica de una organización se pueda recuperar en cualquier circunstancia.

Su simplicidad es parte de su éxito. La estrategia no se basa en soluciones futuristas, sino en un principio claro: mantener varias copias de los datos en diferentes soportes y ubicaciones. Lo que ha cambiado en los últimos años es la forma de aplicarla: el auge del cloud, los entornos híbridos y la necesidad de cumplir normativas más estrictas han llevado a proveedores de software y servicios a adaptar el 3-2-1 a escenarios mucho más complejos que los de hace diez años.

Es aquí donde entran en juego soluciones como Veeam Backup & Replication junto con Brontobyte Cloud, que permiten llevar esta estrategia clásica al terreno actual: entornos híbridos, requisitos de cumplimiento normativo y amenazas cada vez más sofisticadas como el ransomware.

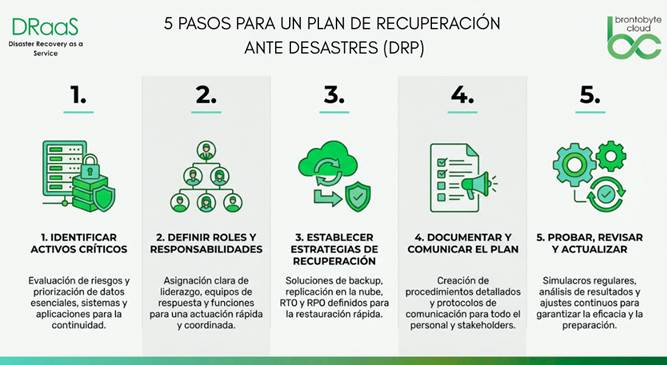

¿Qué significa realmente la regla 3-2-1?

La esencia de la estrategia puede resumirse en una fórmula sencilla:

- Tres copias de los datos: el original y dos copias adicionales.

- Dos soportes diferentes: por ejemplo, discos internos y almacenamiento en la nube.

- Una copia externa (off-site): almacenada en una ubicación distinta, protegida frente a desastres locales o ciberataques.

Aunque parece un planteamiento básico, este enfoque ha demostrado su eficacia frente a incidentes de todo tipo: desde un simple error humano hasta un ataque de ransomware o una pérdida completa de infraestructura.

Aplicar el 3-2-1 con Veeam y Brontobyte Cloud

La teoría se convierte en práctica gracias a la integración entre Veeam Backup & Replication y Veeam Cloud Connect, que permiten automatizar procesos, recuperación flexible y una capa extra de seguridad para los entornos corporativos.

Las tres copias de seguridad

- Copia principal: son los datos de producción originales que la empresa utiliza en el día a día.

- Copia local secundaria: ubicada en un NAS, servidor físico o incluso dispositivos extraíbles como discos externos o cintas. Su gran valor es la rapidez: permite restaurar con agilidad en casos de borrados accidentales o fallos puntuales. Pero también tiene un riesgo: si permanece siempre conectada al mismo entorno, puede quedar comprometida ante ataques de ransomware o fallos generales de sistema.

- Copia externa: aquí hablamos de llevar los datos fuera del perímetro de la empresa. Gracias a Cloud Connect, los backups se replican en un repositorio cloud de Brontobyte Cloud. Esta separación física y lógica garantiza que incluso ante ciberataques dirigidos o catástrofes que afecten a toda la infraestructura local, los datos permanezcan a salvo y disponibles para recuperar la operativa del negocio.

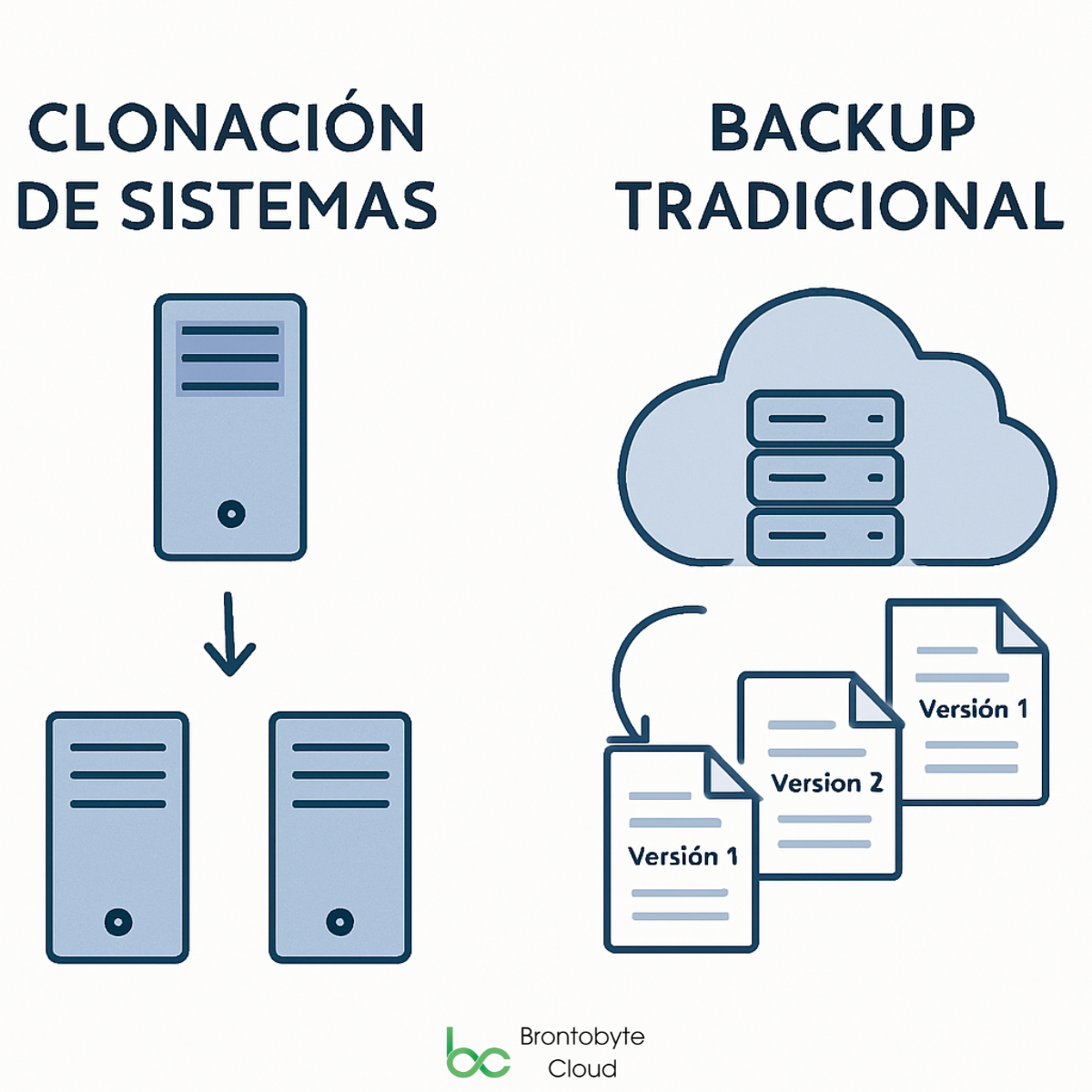

Dos soportes distintos

La regla no impone un soporte específico: cintas, discos, NAS o nube pueden convivir. Lo importante es evitar la dependencia de un único medio.

En este punto, conviene aclarar que Brontobyte Cloud no administra las copias de seguridad ni los datos que contienen los repositorios: proporciona la infraestructura y garantiza la disponibilidad, pero la soberanía y gestión de los datos corresponde siempre a los equipos de TI propios de cada empresa o externos. Es decir, partners especializados.

Una filosofía B2B que asegura que las organizaciones mantienen el control absoluto de su información.

Una copia fuera del sitio

El tercer punto de la estrategia suele ser el más olvidado.Con Cloud Connect, esta fase se automatiza y los backups se replican de forma segura en los datacenters de Brontobyte Cloud.

Aquí hay dos ventajas adicionales:

- Verificación automática de integridad de las copias, reduciendo la necesidad de que los equipos de TI dediquen horas a simulacros manuales de recuperación.

- En caso de pérdida total de la infraestructura local, Brontobyte Cloud ofrece servicios complementarios de infraestructura virtualizada donde restaurar la copia, acelerando el retorno a la normalidad.

La aportación de Brontobyte Cloud y ventajas de aplicar 3-2-1

La estrategia 3-2-1 solo tiene sentido si la copia externa se aloja en un entorno robusto y certificado.

Aquí, Brontobyte Cloud marca la diferencia:

Además, incorpora medidas avanzadas como la inmutabilidad de los backups o la Insider Protection, diseñadas para reforzar la protección frente a accesos indebidos y ransomware.

- Cumplimiento normativo: alineado con LOPDGDD, RGPD, ENS, ISO 27001 y NIS II y políticas de calidad que garantizan fiabilidad y continuidad del servicio.

- Protección, seguridad y continuidad de negocio: frente a ransomware, borrados accidentales o fallos físicos.

- Recuperación flexible: desde un archivo individual hasta toda la infraestructura de la empresa.

- Seguridad reforzada: cifrado de extremo a extremo, monitorización constante y garantías de disponibilidad.

- Soporte especializado: cercano y ágil, sin burocracia innecesaria.

El resultado es un marco sólido en el que la combinación de Veeam y Brontobyte Cloud convierte una regla clásica en una solución adaptada a las exigencias actuales.

Más que una regla, una práctica de resiliencia

En la práctica, muchas organizaciones creen contar con un plan sólido, pero descuidan alguno de los tres elementos esenciales: mantienen las copias en un NAS siempre conectado al servidor principal, no disponen de un segundo soporte o carecen de una copia externa realmente aislada. Estas carencias convierten un plan en apariencia robusto en una vulnerabilidad crítica.

Adoptar la estrategia 3-2-1 con Veeam y Brontobyte Cloud no es solo una medida técnica, sino una inversión en resiliencia digital, confianza y continuidad de negocio. Es un modelo accesible para empresas de cualquier tamaño, que les permite centrarse en lo esencial: crecer con seguridad, flexibilidad y la tranquilidad de saber que la información crítica siempre estará protegida.

👉 Porque al final, en el mundo del backup, hay una máxima que nunca falla:

“Zero Trust: quien tiene tres copias, tiene un plan; quien solo tiene una… tiene un problema”.